IT sikkerhed og 5G

Se mere her:

Om overvågning og 5G se mere her:

https://nejtil5g.dk/dokumenter/overvaagning-og-5g/

Big Brother holder øje med dig:

https://nejtil5g.dk/overvaagning/big-brother-holder-oeje-med-dig/

Se også under Internet of Things (IoT):

https://nejtil5g.dk/5g/internet-of-things-iot/

Indhold:

Retsssikkerhed

– MitID

– Skyggesiderne af den offentlige sektors besættelse af digitalisering

Den generelle sikkerhedsrisiko

Datatilsynet

Hvordan sikrer vi os?

Den Europæiske Unions Agentur for Cybersikkerhed, ENISA

Flysikkerhed

IT og folkeskolen

Retssikkerhed

Hvordan digitaliserer vi uden at skade vores retssikkerhed?

Niels Fenger, Folketingets Ombudsmand, FOB 2019

Digitaliseringen af den offentlige forvaltning rummer store muligheder. Men en række eksempler viser også, at uigennemtænkte IT systemer kan skade borgernes retssikkerhed. Om budsmanden opprioriterer sin indsats på området.

www.ombudsmanden.dk/findviden/fob-artikler/hvordan_digitaliserer_vi/

The NeuroRights Foundation ♥

NYE MENNESKERETTIGHEDER FOR NEUROTEKNOLOGIENS TIDSALDER

En ny organisation, der er værd at understøtte, har set dagens lys. Organisationen arbejder for at fremme innovation, beskyttelse af menneskerettighederne og sikring af en etisk udvikling af neuroteknologi. (1)

Vi er stadig langt væk fra teknologier, der har fuld adgang til og endda kan læse den menneskelige hjerne, men den store magt sådanne værktøjer vil have- og de meget personlige data, de kunne indsamle – betyder, at samfundet er nødt til at beslutte, hvad de må kunne, før de rent faktisk kan gøre det.

NeuroRights Foundation’s første mål er at beskytte menneskerettighederne for alle mennesker mod potentielt misbrug eller misbrug af neuroteknologi.

Organisationen arbejder på at indarbejde fem specifikke neurorettigheder, der er blevet identificeret som særligt kritiske i international menneskerettighedslovgivning, nationale retlige og lovgivningsmæssige rammer samt etiske retningslinjer.

- Retten til personlig identitet: Der skal udarbejdes grænser for at forhindre teknologi i at forstyrre selvfølelsen. Når neuroteknologi forbinder individer med digitale netværk, kan det udviske grænsen mellem en persons bevidsthed og eksterne teknologiske input.

- Retten til fri vilje: Individer bør have ultimativ kontrol over deres egen beslutningstagning uden ukendt manipulation fra eksterne neuroteknologier.

- Retten til mentalt privatliv: Alle data opnået fra måling af neural aktivitet (“NeuroData”) bør holdes private. Desuden bør salg, kommerciel overførsel og brug af neurale data være strengt reguleret.

- Retten til lige adgang til mental styrkelse: Der bør etableres retningslinjer på både internationalt og nationalt plan, der regulerer udviklingen og anvendelsen af mental-forstærkende neuroteknologier. Disse retningslinjer bør være baseret på princippet om retfærdighed og sikre lige adgang for alle borgere.

- Retten til beskyttelse mod algoritmisk skævhed: Modforanstaltninger til at bekæmpe bias bør være normen for maskinlæring. Algoritmedesign bør inkludere input fra brugergrupper for grundlæggende at adressere bias.

NeuroRights Foundations andet mål er at forebygge og reducere risikoen for skader eller misbrug af neuroteknologi.

Der arbejdes endvidere på at udarbejde en etisk ramme for iværksættere, videnskabsmænd, virksomheder og investorer og andre, der udvikler neuroteknologi kaldet den teknokratiske ed. Ligesom læger skal følge den hippokratiske ed, vil de, der udvikler og administrerer neuroteknologi, blive opfordret til at støtte den “teknokratiske ed.”

Hvor langt er vi væk?

Siden 2008 har et laboratorium i Berkeley, Californien, brugt magnetiske scannere til med stigende nøjagtighed at gætte, hvilket billede en frivillig tænker på. Facebook er ved at udvikle en ikke-invasiv hjerne-computer-grænseflade, som en elektronisk kasket, der kan tyde det ord, brugeren tænker på, og skrive det på skærmen.

Disse typer enheder kan revolutionere industrien, men de kan også ødelægge vores mentale privatliv. Hjerneaktivitet genererer ikke kun bevidste tanker, men også underbevidste. Registrering af hjerneaktivitet vil før eller siden give adgang til underbevidstheden. (2)

Kilder:

1) https://neurorightsfoundation.org/

2) https://english.elpais.com/spanish_news/2020-08-24/neurotechnology-can-already-read-brains-so-how-do-we-protect-our-thoughts.html

Se mere her:

https://nejtil5g.dk/dokumenter/overvaagning-og-5g/

Computerworld: Skal behov for teknologisk fremdrift overtrumfe alle de love, der beskytter den viden og de produkter som vi og vores arbejdspladser producerer?

Silicon Valleys uofficielle motto har i mange år været ”Move fast and break things,” men skal det nye slogan have lov til at hedde “Move fast and steal things.”?

“Move fast and break things” lyder farligt, fristende og fremtidsagtigt, og det har givet os spændende nye løsninger, nye måder at gøre tingene på og gigantiske milliardfirmaer som Uber, Wolt, Facebook, Tesla og Google.

Men det er også løsninger, som gang på gang har udfordret og brudt love på områder som taxakørsel, ansættelsesformer, monopoler, trafiksikkerhed og ytringsfrihed.

New York Times og OpenAI

New York Times hævder, at OpenAI har brugt mediets indhold til at træne selskabets innovative AI-løsning. Og noget tyder på, at der er tale om en ren tilståelsessag skriver Computerworld i sin leder:

I et svar til det britiske parlament og digitaliseringsudvalg, fremhæver virksomheden, at det vil være umuligt at træne moderne AI-modeller uden at kunne suge til sig af alt indhold – inklusive kode, artikler og fotos, som er beskyttet af copyright.

Uden andres ofte beskyttede indhold kan man, ifølge OpenAI, slet ikke producere AI-systemer, som opfylder det, OpenAI kalder behovene hos nutidens borgere.

‘Move fast and steal things’

Argumentet er et klassisk disruption-argument, hvor firmaets behov for teknologisk fremdrift skal stå over de love, der beskytter den viden, som du, jeg og vores arbejdspladser producerer.

En slags perverteret udgave af Silicon Valley-sloganet, som så i stedet skal hedde “Move fast and steal things”.

Det virkede måske for 10 år siden. Men forhåbentligt er vi blevet klogere siden og altså ikke parate til igen at forære vores data til den næste store milliardbiks.

Læs hele Computerworld’s leder fra den 17. januar 2023 her:

https://www.computerworld.dk/art/285723/hov-er-vi-ved-at-begaa-samme-fejl-med-openai-som-virksomhederne-begik-med-facebook-og-google

MitID

Retssikkerheden må – selvfølgelig – vige for digitaliseringen: Alle danskernes personlige oplysninger udsat for potentielt misbrug

Digitaliseringsstyrelsen har hentet data fra CPR-registret for samtlige ca. 5,8 millioner borgere i landet. Det er oplysninger som navn, adresse og lægehus – samt eventuelle børns personoplysninger.

Men kun de ca. 2,3 millioner danskere, som bruger appen, har sagt ja til, at oplysningerne må hentes ned.

Tilsidesættelse af loven om databeskyttelse

Metoden, som Digitaliseringsstyrelsen bruger, strider klart imod loven om databeskyttelse. Det understreger lektor i databeskyttelsesret ved Syddansk Universitet Ayo Næsborg-Andersen.

Det strider konkret imod princippet om dataminimering, forklarer hun.

Man må ikke det her. Der er et princip i GDPR-loven, som lyder, at man kun må ligge inde med de oplysninger, som man rent faktisk har brug for.

Ayo Næsborg-Andersen

Det giver mening, at man har brug for oplysninger på dem, der har hentet appen, men man har ikke rigtig brug for oplysninger på alle dem, der ikke har, siger Ayo Næsborg-Andersen.

Dataminimeringsprincippet

Ifølge Datatilsynet handler princippet om dataminimering grundlæggende om, at man som dataansvarlig ikke må behandle personoplysninger, man ikke har brug for. Som borger skal man kunne stole på, at myndigheder og virksomheder ikke indsamler og opbevarer ens personoplysninger, hvis de ikke har en god grund.

Kritikken tages ikke alvorlig

I november sidste år udtalte Datatilsynet ‘alvorlig kritik’ af styrelsen for at gøre præcis det samme med kørekort-app’en, hvor man kan hente sit kørekort ned digitalt.

Her havde styrelsen indsamlet data fra samtlige næsten fire millioner danskere, der har et kørekort. Det, selvom blot 1,7 millioner på daværende tidspunkt gjorde brug af den digitale løsning.

Og det var heller ikke i overensstemmelse med princippet om dataminimering.

Undskyldningen

Digitaliseringsstyrelsen forklarer denne gang, at det ikke har været muligt at udarbejde den digitale løsning på andre måder.

Hvis det her var den eneste tekniske løsning, Digitaliseringsstyrelsen kunne få til at fungere, havde det måske været en god ide at vente med at lave appen, til de kunne finde en løsning, som rent faktisk var lovlig.

Ayo Næsborg-Andersen

Helt åbent for cyberangreb

Når alle danskernes CPR-data ligger i app-systemet, er de også udsatte for eventuelle cyberangreb, forklarer Ayo Næsborg-Andersen.

Hvis der kommer et sikkerhedsbrud, er det hele den danske befolknings CPR-oplysninger, som potentielt kan komme i hænderne på nogle, som har ondt i sinde.

Ayo Næsborg-Andersen

Det sker jævnligt, at udefrakommende forsøger at få fat i persondata. DR nævner situationen i det tidlige efterår sidste år, hvor personfølsomme oplysninger fra 8.000 elever og ansatte på en række uddannelser i Syd- og Sønderjylland blev stjålet.

Læs hele artiklen her:

https://www.dr.dk/nyheder/indland/sundhedskort-app-henter-cpr-data-fra-samtlige-danskere-uden-samtykke-sandsynligvis

Dårlig digitalisering og MitID

Danmark fejldigitaliseres af særinteresser på hele befolkningens bekostning. Men der findes et alternativ: at overholde loven ved at benytte trustworthy digitalisering til gavn for alle borgerne og samfundet.

Et længere interview med ekspert i digital sikkerhed Stephan Engberg.

Link for uddybning af trustworthy digital identitet, det gode alternativ til fx MitID: https://edps.europa.eu/system/files/2022-07/03_-_stephan_engberg_-_edps_trustworthy_pki_engberg_20220622_en_0.pdf

Se hele det ca. 50 min lange interview fra her: https://youtu.be/OaCngNej_dA

Relevant info om MitID:

LOVGIVNING

Lov om MitID og Nem login

https://www.retsinformation.dk/eli/lta/2021/783

Bekendtgørelse om MitID til privatpersoner

https://www.retsinformation.dk/eli/lta/2021/1778

Bekendtgørelse af lov om betalingskonti §9, 11 og 13

https://www.retsinformation.dk/eli/lta/2022/407

Bekendtgørelse om god skik for finansielle virksomheder, §15 stk.5:

https://www.retsinformation.dk/eli/lta/2016/330

MINIGUIDE

Udarbejdet midt juni 2022:

https://www.mayday-info.dk/miniguide-til-mitid/

DIVERSE

Brug af tjenester uden NemID. Digitaliseringsstyrelsen hævder, at listen også gælder for MitID:

https://www.nets.eu/dk-da/l%C3%B8sninger/nemid/nemid-til-private/ra-univers/Pages/Hvordan-g%C3%B8r-jeg-uden-et-NemID.aspx

Fritagelse for digital post:

https://www.borger.dk/internet-og-sikkerhed/digital-post/fritagelse-fra-digital-post

FB-gruppen ”Fælles front imod MitID”:

https://www.facebook.com/groups/443249000825792

Link til FB-siden “Livet uden MitID”: https://www.facebook.com/groups/443249000825792/permalink/501557454994946

Skyggesiderne af den offentlige sektors besættelse af digitalisering

Vigtig bog løfter sløret for skyggesiderne af den offentlige sektors besættelse af digitalisering

Truslen mod vores demokrati kommer ikke bare fra de store techgiganter, men også fra staten, regionerne og kommunernes egen digitalisering.

Ny bog zoomer ind på digitaliseringens skyggesider og en offentlig sektor besat af digitalisering.

Sådan skrev Altinget den 28. november 2021 i sin anmeldelsen af bogen ‘Fra velfærdsstat til overvågningsstat – Algoritmernes magt i den offentlige forvaltning’ af Michael Jarlner og Kim Escherich. Anmeldelsen er dog bag en betalingsmur i stedet har jeg set på anmeldelsen fra K-Forum.

Fra velfærdsstat til overvågningsstat er en bog på 195 sider med masser af luft i typografien, otte letlæste kapitler skrevet af otte forskellige forfattere.

Algoritmerne

Bogen giver et fint indblik i, hvor meget bøvl der er med algoritmer, både generelt, men også i Danmark, skriver Jon Lund i sin anmeldelse. Algoritmer forudsiger fremtiden med fortidens briller, og det gør dem fordomsfulde og biased. Algoritmerne er upræcise, fordi de data, de bygger på, i sagens natur kun dækker dele af virkeligheden. Og algoritmer er ofte uforklarlige, fordi deres forudsigelser bygger på mønstre i data, som kun maskiner kan se.

Giv os transparens

Marya Akhtar Institut for Menneskerettigheder skriver: Giv os bedre transparens! Forklar meningen bag de beslutninger, algoritmen træffer. Eller – hvis det ikke kan lade sig gøre, fordi algoritmens veje er for uransagelige – så fortæl i det mindste, hvad algoritmen har gjort for at komme med sit svar. Og det er nok det sværeste: Gør det på en måde, så brugeren ikke drukner i information. For så er vi lige vidt.

Vi mangler kontrolmekanismer

Men transparensen gør det ikke alene. Det er ikke kun borgerne, der skal sættes i stand til at se myndighedsudøvelsen i kortene. Vi mangler også kontrolmekanismer. Og her, siger Marya Akhtar, kunne vi jo starte med overhovedet at få overblik over, hvem der har gang i hvilke maskinlæringstiltag i den offentlige sektor herhjemme, for det er der ingen, der ved. Giv os et centralt register, siger hun.

Pligt til at bruge Dataetisk Råds retningslinjer

Justitia-vicedirektøren Birgitte Arent Eiriksson foreslår som første skridt, at alle offentlige myndigheder forpligtes til at bruge Dataetisk Råds retningslinjer, før de sætter nye projekter i værk samt at alle lovforslag vurderes dataetisk på en struktureret måde.

Influencer-staten

I gamle dage var det borgerens rettigheder, der var i fokus, og forvaltningens arbejde var at sikre disse. Så kom New Public Management, hvor borgeren var en, man skulle indgå kontrakter med. Nu ændres det igen. I den prædiktive algoritmedrevne forvaltning er borgeren et objekt for algoritmen – en sandsynlig fremtid – og formålet med forvaltningens ageren er at gøre den i stand til at forebygge bedst muligt.

CBS-professorer Mikkel Flyverbom og Frederik Schade, der er i gang med et ph.d.-projekt sammesteds, sætter navn på denne udvikling. Influencer-staten kalder de det. Og de mener det ikke pænt.

Maskinlært sagsbehandling

Hos dem er det ikke kun borgere, der står over for en konkret forvaltningsmæssig indgriben, der rammes af den nye maskinlærte sagsbehandling. Det er potentielt alle. Ikke med love og paragraffer, men med nudging og manipulation.

Der er noget mekanisk, instrumentalt over hele nudging-tilgangen Særligt den algoritmiske af slagsen. Den omdanner komplekse sociale problemstillinger til abstrakte modeller baseret på de datapunkter, der lige byder sig til, og kaster alle sine kræfter ind på, hvordan denne model kan få størst mulig effekt i den virkelige verden, og flytter derfor fokus væk fra spørgsmålet om, hvordan problemerne egentlig bedst forstås.

“Vil vi erstatte den menneskelige konversation med digitaliseret konvertering,” spørger Flyverbom og Schade. Borgernes retsstilling svækkes

Hanne Marie Motzfeldt er meget konkret i sin kritik af den endda meget svage kontrol, den digitale forvaltning herhjemme fungerer under.

Motzfeldt siger for det første at det bliver noget hø at føre bevis, hvis en præventiv algoritme skulle behandle dig uretfærdigt, og du skal slæbe den i retten. Domstole er gode til at bedømme, om et bevis holder, når vi taler om noget, der rent faktisk har fundet sted. Men den prædiktive algoritmes afgørelse er ikke truffet på baggrund af noget, der er sket. Den er truffet på baggrund af algoritmens vurdering af, hvor sandsynligt det er, at du i en ud af mange mulige fremtider opfører dig på en måde, den ikke kan lide. Den slags hypoteser er domstole normalt tilbageholdende med at tage alt for håndfast stilling til. Derfor bliver det sværere for dig at få ret, når det er en sagsbehandlingsalgoritme, der sidder på anklagebænken. Og det svækker systematisk din, borgerens, retsstilling.

Det er langt lettere at hænge embedsmænd af kød og blod op på deres embedsførelse end robotter. Ganske enkelt, fordi det er ulovligt og strafbehæftet for en embedsmand systematisk at dumme sig eller træffe afgørelser, der krænker borgerens rettigheder. Men hvem står til ansvar, hvis en algoritme systematisk dummer sig: Ham eller hende der har skrevet kravspec’en? Udvikleren? Næppe. Resultatet er også her, at borgeren stilles svagere i mødet med forvaltningen.

Bogen giver en god fornemmelse af, hvor det brænder på lige nu, både i den principielle og den mere jordnære danske afdeling for kunstig offentlig intelligens, skriver Jon Lund.

Kilder:

1) https://www.altinget.dk/kommunal/artikel/vigtig-bog-loefter-sloeret-for-skyggesiderne-af-den-offentlige-sektors-besaettelse-af-digitalisering

2) https://www.kommunikationsforum.dk/artikler/Rav-i-det-offentlige-algoritmeland

Se mere her:

Om overvågning: https://nejtil5g.dk/dokumenter/overvaagning-og-5g/

Digitale verdensmestre med tvang:

FN kårer den danske digitale offentlige sektor som verdens bedste – for tredje gang 🤔

Danmark ligger igen helt i top inden for offentlig digitalisering i FN’s E-Government Survey 2022, der blev offentliggjort den 28. september. (1) (2)

Siden 2001 har FN offentliggjort deres E-Government Survey, der har etableret sig som en førende benchmarking-reference for offentlig digitalisering. Undersøgelsen, der offentliggøres hvert andet år, er den eneste globale rapport, der giver en status for udviklingen inden for offentlig digitalisering blandt alle af FN’s 193 medlemslande. Danmark indtager for tredje gang førstepladsen. Borgerne er ikke i centrum “i vores digitale samfund.” Digitaliseringsstyrelsen anerkender dog denne gang, at der er udfordringer:

Men selvom offentlige digitale selvbetjeningsløsninger gør hverdagen nemmere for mange, skal vi samtidigt huske at den offentlige sektor er til for alle borgere, og at det ikke er alle, der har det lige nemt ved at færdes i vores digitale samfund. Tanja Franck, direktør i Digitaliseringsstyrelsen

Digitalisering med tvang Det ændrer ikke ved den kendsgerning, at det er en digitalisering, der påføres os alle med tvang. Undersøgelsen bygger på benchmarking’ data, og netop Ikke på tilfredse borgere. Der er absolut ikke tale om et “vores digitale samfund”.

Tilbage i 2020 undrede Anders Kjærulff sig over, at Danmark uden at spørge de ufrivillige brugere af NemID og digital post igen kan kalde sig Verdensmester i Digitalisering. Det kom der en læseværdig artikel ud af: ‘Digitale verdensmestre med tvang’, der blev trykt i Kommunen. (3) Her to år efter er den offentlige digitaliseringen blevet endnu mere grotesk, og menneskefjendsk.

Kilder:

1) https://digst.dk/nyheder/nyhedsarkiv/2022/september/fn-kaarer-endnu-engang-den-danske-digitale-offentlige-sektor-som-verdens-bedste/

2) https://publicadministration.un.org/en/Research/UN-e-Government-Surveys

3) https://www.kommunen.dk/artikel/digitale-verdensmestre-med-tvang

Se mere her:

Digitalisering er ikke længere en teknologi, men en ideologi. Den berøver os vores frihed. Hvis demokratiet skal overleve, skal staten gøre, hvad den er skabt til at gøre:

https://nejtil5g.dk/retten-til-et-analogt-liv/

Digitaliseringen og den trådløse teknologi bidrager væsentligt til klimakrisen, men ignoreres alt for let i den politiske og samfundsmæssige debat:

https://nejtil5g.dk/digital-forurening/

En rapport fra den 1. oktober 2021 til De Grønne i Europa-Parlamentet “Biometrisk og adfærdsmæssig masseovervågning i EU’s medlemsstater”:

https://nejtil5g.dk/big-brother-holder-oeje-med-dig/

LOGORITMER OG FOLKESKOLEN:

Sag om fordeling af skolebørn i Sverige udstiller domstolenes manglende teknologiforståelse

En sag om skoledistrikter i Gøteborg har skabt furore i vores naboland, da sagen i sin grundessens udstiller domstolenes manglende teknologiforståelse, mener tidligere advokat og postdokturat fra Stockholm. Dansk forvaltningsretsekspert anerkender problematikken, men henviser til advokaternes evne til at føre sagen i den rette kontekst.

Sagen om automatisk fordeling af nye skoleelever i et skoledistrikt Gøteborg, demonstrere at domstolene mangler en grundlæggende teknologisk forståelse, mener en svensk advokat. Når en algoritme styrer En algoritme placerede i 2020 1400 elever på en skole i Gøteborg. Men algoritmen havde ikke taget højde for at en af Sveriges største floder, løber igennem byen. Det betød, at flere elever ville få en timelang pendling til og fra skole.

Det kom der en sag ud af. En sag som den svenske domstol afviste, fordi advokaten ikke kunne bevise, at afgørelsen var automatisk.

Sagen udstiller ifølge advokaten, at domstolene mangler helt grundlæggende teknologisk forståelse. Sagen er interessant, også fordi svensk og dansk forvaltningsret ikke er så forskellig. Og derfor er der også tråde i sagen til danske forhold. Ifølge en forvaltningsretsekspert er det helt afgørende, at sager som denne føres med det rette udgangspunkt.

Artiklen i K-News afslutter således:

De automatiserede afgørelser I Danmark har Datatilsynet udarbejdet en såkaldt vejledning om registreredes rettigheder.

Her slår Datatilsynet fast, at danske borgere har ret til, “at afgørelser, der har betydelig påvirkning på dig (f.eks. retsvirkning), ikke kun er baseret på automatisk behandling.”

Men der er et vigtigt forbehold her, påpeger Hanne Marie Motzfeldt (nyudnævnt professor i digital forvaltning ved Det Juridiske Fakultet på KU). Og det drejer sig om det offentliges lovhjemmel

“I artikel 22 stk 2 i GDPR står der, at såfremt det er lovhjemlet, så gælder stk 1 ikke. Det betyder, at der ikke er noget forbud mod automatiserede afgørelser i det offentlige. Den offentlige forvaltning er den udøvende magt, og den må kun udøve de opgaver, som den er blevet pålagt ved lov af staten. Derfor skal der altid være en lovhjemmel, som pålægger dem den her opgave. Altså så må det offentlige gerne bruge de her automatiserede afgørelser. Der står f.eks. ikke noget sted, at SKAT og SU-styrelsen må bruge automatiserede afgørelser, men de gør det jo tusindvis af gange om året,” siger hun og tilføjer:

“Men så er der selvfølgelig også stk. 3 – altså retten til at klage, hvor man skal have et menneske ind over. Altså den individuelle påklageret, som myndighederne i Gøteborg også påpeger.”

Hanne Marie Motzfeldt vurderer, at der i fremtiden vil være behov for nogle andre dokumentationskrav fra det offentliges side, når mængden af sager om automatiserede afgørelser stiger.

“Jeg tror, at i takt med, at de her automatiserede afgørelser bliver mere udbredte, så kunne jeg godt forestille mig, at man kunne få et behov for, at offentlige myndigheder får nogle dokumentationskrav i forhold til algoritmerne eller også, at vi får nogle mere it-kyndige domstole.”

Læs hele artiklen:

https://www.k-news.dk/nyheder/sag-om-fordeling-af-skoleboern-udstiller-domstolenes-manglende-teknologiforstaaelse?hsLang=da

Digitale tjenester fra det offentlige udfordrer næsten hver fjerde dansker

23 pct. af danskerne oplever, at de er ”digitalt udfordrede”. Det er især danskere over 40 år, personer med en kortere uddannelse og kvinder. At være digitalt udfordret betyder, at de har svært ved at bruge digitale selvbetjeningsløsninger og er afhængige af hjælp fra familie og venner. De uformelle løsninger på problemer er ofte på kanten af loven og viser, at behovet for digital inklusion fortsat er stort.

En hverdagssituation

Mange kender nok til situationen som Mandag Morgen beskriver; (1) En ældre slægtning beder udmattet om hjælp til at finde vej gennem et eller andet offentligt system online. Man aner, at der forud er gået timer i frustration foran skærmen. Sommetider er problemet måske bare en eller anden lille detalje. Andre gange må man også selv give fortabt, målløs over, hvor umuligt systemet er skruet sammen. At blive ældre i et gennem digitaliseret samfund er ikke let, og en EU-rapport viste for nylig, at Danmark er det land i EU, der er længst fremme, når det gælder digitalisering. Mange ældre kæmper i forvejen for at komme igennem hverdagen med alderens svagheder og sygdom – og måske endda også med en ægtefælle, der kræver pleje. For mange gør det bestemt ikke sagen lettere, at det offentlige insisterer på, at kontakten til systemet skal være så digital som mulig.

Forskningsprojektet ‘Algoritmer, data og demokrati’ konkluderer da også, at de manglende digitale kompetencer må forventes at skabe barrierer og udfordringer i hverdagen, og at der opstår en digital ulighed i den danske befolkning. (2)

“Det rejser spørgsmålet, om teknologien vitterlig er frigørende, som vi har gået ud fra, eller om den tværtimod forstærker uligheden”, siger David Budtz Pedersen, der er professor på Institut for Kommunikation og Psykologi ved Aalborg Universitet, til Politiken.

Kilder:

1) https://www.mm.dk/artikel/digitale-tjenester-fra-det-offentlige-udfordrer-hver-femte-dansker

2) https://algoritmer.org/befolkningsundersoegelse/konklusioner/

Om Internet of Things se mere her:

https://nejtil5g.dk/5g/internet-of-things-iot/

Den generelle sikkerhedsrisiko

Med en 32. plads står det skralt til med cybersikkerheden i Danmark.

Ifølge Global Cybersecurity Index 2020 (CGI), som netop er udsendt, får Danmark får en kedelig 32.-plads på indekset, lige efter Kasakhstan. Bag målingen står FN-agenturet International Telecommunication Union (ITU).(1)(2)

Som John Michael Foley (3) skriver i et opslag på linkedIn:

“I stedet for at gøre noget ved problemet er holdningen, at der skal igangsættes endnu flere tvangsdigitaliserede løsninger og projekter, hvor befolkningens data og oplysninger tages som gidsler. Især sundshedsdata og personlige oplysninger fra hver enkelt af os planlægges anvendt og samkørt, jf. den nye Life Science Strategi, der netop er udsendt og godkendt af regeringen. (4) Med hovedet under armen og tankeløst fortsætter politikerne og techgiganterne samt de profitivrige deres bestræbelser, uden omtanke og smålig skelen til at Danmark er blevet et land, der ikke tager hensyn til borgernes sikkerhed og beskyttelse af personlige oplysninger, tvangslagret i tusindvis af registre og servere.“

De 31 lande, der får bedre karakterer end Danmark

I ordnet rækkefølge er det: USA, UK, Saudi-Arabien, Estland, Sydkorea, Singapore, Spanien, Rusland, De Forenede Arabiske Emirater, Malaysia, Litauen, Japan, Canada, Frankrig, Indien, Tyrkiet, Australien, Luxembourg, Tyskland, Portugal, Letland, Holland, Norge, Mauritius, Brasilien, Belgien, Italien, Finland, Egypten, Indonesien, Vietnam, Sverige, Qatar, Grækenland, Østrig, Polen, og som nævnt Kasakhstan.

Life Science Strategi

Af pressemeddelelsen fra den 16. april kan vi læse at fokus primært er på BNP potentialet, pakket ind i nogle pæne ord om grøn omstilling. Sundhedsministeriet skriver bl.a.:

“Siden 1990 er life science-industrien blevet ni gange større målt på bidrag til landets BNP, mens industriens CO2-udledning er halveret. Men industrien rummer fortsat et stort potentiale, og derfor præsenterer regeringen nu 38 konkrete initiativer, der omfatter hele økosystemet omkring life science-industrien. Initiativerne skal sikre, at Danmark står stærkt i den globale konkurrence på området, og at life science-industrien i endnu højere grad er til gavn for patienter, borgere og det danske velfærdssamfund. Regeringen foreslår en række initiativer inden for syv hovedområder. Initiativerne skal blandt andet skabe bedre rammer for forskning og udvikling på sundhedsområdet, sikre bedre anvendelse af de danske sundhedsdata under hensyntagen til høj databeskyttelse og fortrolighed, understøtte det danske sundhedsvæsen som udstillingsvindue, sikre højt kvalificeret arbejdskraft, hjælpe eksportvirksomheder på de globale markeder, understøtte den grønne omstilling og styrke det offentlig-private samarbejde.” (5)

Kilder:

1) https://www.version2.dk/artikel/ny-maaling-danmark-bagdelen-fjerde-division-cybersikkerhed-1092908

2) https://www.itu.int/en/myitu/Publications/2021/06/28/13/22/Global-Cybersecurity-Index-2020

3) John Michael Foley er uddannet militærteknisk- og sikkerhedsofficer med it- og cybersikkerhed som speciale. Han er stifter af rådgivnings- og it-sikkerhedsvirksomheden COPITS.

4) Strategi for life science:

https://sum.dk/Media/637541521670727421/Strategi%20for%20life%20science.pdf

5) Pressemeddelelsen:

https://sum.dk/nyheder/2021/april/ny-strategi-skal-loefte-dansk-life-science-op-i-verdensklasse-og-sikre-endnu-bedre-patientbehandling

Tre bekymrende tendenser inden for cybersikkerhed

Truslen fra cyberangreb er stigende globalt, og hackerne har en bred vifte af strategier for at trænge ind og forvolde ofte betydelig skade. Israelerne ved det bedre end de fleste, for landet er under nærmest konstant angreb. En ny national strategi skal gøre Israel bedre rustet – og styrke den blomstrende lokale sikkerhedsindustri.

Artiklen (1) fra Mandag Morgen den 25. november 2021 er skrevet Adm. direktør Lasse Vinther-Grønning, Forsknings- og Innovationsattaché Ann-Christina Lange og assistent advisor, ICDK, Tel Aviv Younes Dalami.

I 2021 blev syv ud af ti virksomheder i Danmark ramt af cyberangreb. Cyberrisikoen er stigende, og Forsvarsministeriet vurderer truslen fra cyberkriminalitet som ”meget høj”. Cyberangreb bliver mere avancerede, og den teknologi, der kan være genstand for cyberangreb, er i højere grad forbundet med og indlejret i alle aspekter af vores liv.

Alle disse elementer skaber et nyt og udfordrende strategisk miljø for national og international cybersikkerhed.Vi har hørt denne advarselshymne før, men hvor ligger truslerne netop nu?

Fremadrettet er der tre tendenser at holde øje med inden for cybersikkerhed, når man konsulterer Israels fremmeste eksperter.

For det første har covid-19-pandemien tvunget virksomheder til at flytte deres arbejdsstyrke ud af kontoret, og den tendens vil fortsætte. De slørede linjer mellem privatliv og arbejdsliv øger risikoen for, at følsomme, forretningskritiske oplysninger kan falde i de forkerte hænder.

Tilbage i november 2020 kollapsede en Sydney-baseret hedgefond, efter at en topchef klikkede på en suspekt Zoom-invitation. Virksomheden – Levitas Capital – tabte angiveligt 8,7 millioner dollars på cyberangrebet og blev tvunget til at lukke. Hackerne var i stand til at få adgang til virksomhedens systemer, hvorefter de udsendte flere falske fakturaer. Skaden var så stor, at den største kunde trak sig ud af en planlagt investering på flere millioner dollars.

For det andet er ransomware (2) blevet hackernes foretrukne våben. Det vurderes, at de kriminelle bag ransomware-angreb stjal mindst 2,2 milliarder kroner i 2020, mens omkostningerne for virksomhederne beløb sig til 125.000 milliarder kroner i form af datatab, nedetid, it-omkostninger, med videre.

Ligeledes vurderes det, at 75 procent af alle organisationer i 2025 vil opleve et eller flere ransomware-angreb, og man forventer en 700 procent stigning i antallet af angreb.

Eksperter forudsiger, at ransomware-angreb fremadrettet samlet vil koste over seks milliarder dollars årligt.

I juli sidste år blev Twitter udsat for et stort ransomware-angreb, hvor flere højtprofilerede Twitter-konti blev kapret. Gennem angrebet, som Twitter har bekræftet var ’telefon-phishing’, stjal hackerne medarbejdernes legitimationsoplysninger og fik adgang til virksomhedens interne ledelsessystemer. Snesevis af højprofilerede konti, inklusive den tidligere amerikanske præsident Barack Obama, Amazons administrerende direktør, Jeff Bezos, og Tesla- og SpaceX-CEO Elon Musk, blev hacket. Hackerne brugte derefter deres konti til at tweete bitcoin-svindel ud, der indbragte dem over 100.000 dollars.

For det tredje er der truslen mod kritisk infrastruktur, som kan ramme på tværs af samfundskritiske sektorer som energi, sundhedspleje og transport.

Vi har set en stigende tendens til, at hackere er i stand til at lukke hele computersystemer ned på sygehuse til fare for patienter. I juli rapporterede det israelske cybersikkerhedsfirma Check Point, at israelske institutioner er mål for omkring dobbelt så mange cyberangreb som gennemsnittet i andre lande rundt om i verden. Især landets sundhedssektor er hårdt ramt og oplever i gennemsnit 1443 angreb om ugen. I oktober blev hele ni israelske hospitaler og medicinske centre udsat for store cyberangreb inden for få uger, hvilket svarede til en stigning på 72 procent sammenlignet med tidligere måneder.

Ny strategi skal styrke den globale modstandsdygtighed

Israel formulerede sin første nationale strategi for cybersikkerhed helt tilbage i 2010, og for få måneder siden lancerede man en opdateret national strategi for håndteringen af de udfordringer, som Israel oplever med daglige angreb på landets digitale infrastruktur.

Der skal nu fastsættes standarder, som cyberberedskabet i forhold til kritisk infrastruktur skal leve op til. Samtidig etablerer man syv dedikerede akademiske forskningsinstitutter til at tackle cyberudfordringerne.Ifølge strategien skal cybersikkerhedsmetoder konstant opdateres på grund af teknologiens og truslernes skiftende karakter, og derfor vil man fortsat udnytte Israels store talentmasse og økosystem af virksomheder indenfor cybersikkerhed til at levere nye, innovative løsninger.

Kernen i den nye strategi er en øget indsats for at opbygge global cyberresiliens –modstandsdygtighed. Israel vil fremover mere aktivt skabe partnerskaber i udlandet, og israelerne vil samtidig hjælpe andre lande til at forbedre cybersikkerheden generelt.

Det skal ske gennem bilateralt samarbejde, og ved i højere grad at dele metoder og knowhow med andre stater.Ved på den måde at åbne op forsøger Israel at sætte sig i spidsen for den globale udvikling indenfor cybersikkerhed og at være med til at styre udviklingen inden for et kritisk felt, som kun bliver endnu vigtigere.

Endelig må man ikke glemme, at Israel har store økonomiske interesser inden for feltet. Flere lande udviser stor appetit på israelske sikkerhedsløsninger, og der er efterhånden en lang række virksomheder i Israel, der tjener profitter i milliardklassen på deres arbejde med sikkerhed.

Cyberindustrien er big business, og Israel er big business inden for cyber. Den nye strategi, de nye, bilaterale samarbejder, udviklingen af talentmassen og fremvæksten af nye innovationsøkosystemer får det hele til at gå op i en højere enhed.

I forhold til Danmark har vi i ICDK Tel Aviv, i samarbejde med Industriens Fond, planlagt en tre uger lang cyber-sommerskole, der netop har til formål at opgradere dansk viden og ekspertise på cyberområdet gennem et tværfagligt undervisningsforløb i Tel Aviv.

Kilder og noter:

1) https://www.mm.dk/artikel/tre-bekymrende-tendenser-inden-for-cybersikkerhed

2) Ransomware er en type malware (ondsindet software), der bruges af cyberkriminelle. Hvis en computer eller et netværk er blevet inficeret med ransomware, blokerer ransomwaren adgangen til systemet eller krypterer dets data. Cyberkriminelle kræver løsepenge fra deres ofre til gengæld for at frigive dataene.

5G, IoT Security and … Oh, Look, a Dancing Robot!

Mens 5G har været et varmt emne på den årlige Mobile World Congress (nu forkortet til kun MWC Barcelona) i de sidste par år, synes 5G-sikkerhed at være faldet ud ved vejkanten. Der er normalt nogle paneler om emnet, men diskussionen har været domineret af de prangende, nye teknologier og apps, som 5G vil muliggøre – ikke de utallige sikkerhedsrisici, der følger med disse smukke, glitrende ting. ”Fremtidigt it-miljø skal også sikre mange IoT-enheder, der begynder at omgive os,” sagde Check Point-administrerende direktør Gil Shwed på sit virksomheds indtjeningsopkald i sidste måned. ”For ikke at nævne de mobile enheder, som jeg mener er den største trussel mod vores privatliv og sikkerhed i dag. Samlet set tror jeg, at mængden af aktiver, vi skal sikre, vil øges ti gange i de kommende tre til fem år, men det er mere end bare den mængde aktiver, vi skal sikre.”

Der er også problemet med skalerbarhed. ”Hvis du går fra at administrere og sikre 50.000 enheder til 200.000 enheder, skal du pludselig nu kende til forskellige slags enheder, forskellige slags protokoller og følge de forskellige sårbarheder omkring disse enheder,” sagde Jon Oltsik, senior hovedanalytiker og grundlægger af Enterprise Strategy Groups cybersikkerhedstjeneste. “Vi har allerede en dyb mangel på cybersikkerhed, så det kan være en vanskelig opgave at finde folk, der har den tværfaglige viden om cybersikkerhed og IoT.”

https://www.sdxcentral.com/articles/opinion-editorial/5g-iot-security-and-oh-look-a-dancing-robot/2019/02/

EU’s risikovurdering af cybersikkerheden i 5G netværk

Fra Pressemeddelelse fra Europa-Kommissionen og det finske formandskab for EU-Rådet den 9. oktober 2019

Udrulningen af 5G-net forventes især at få følgende virkninger:

- Øget eksponering for angreb og flere potentielle adgangssteder for angribere: Eftersom 5G-net i stigende grad baseres på software, er der stadig større risiko for alvorlige sikkerhedsbrister, bl.a. som følge af leverandørernes svage softwareudviklingsprocesser. Det kan også blive lettere for trusselsaktører at indsætte bagdøre i produkter og gøre dem sværere at opdage.

- På grund af ny funktioner og nye egenskaber i 5G-netarkitekturen bliver visse dele af netudstyret eller ‑funktionerne mere følsomme, f.eks. basisstationer eller centrale tekniske netforvaltningsfunktioner.

- Øget risikoeksponering som følge af mobilnetoperatørernes afhængighed af deres leverandører . Det vil også kunne føre til et større antal angrebsveje, der kan udnyttes af trusselsaktører, og øge den potentielle alvor af sådanne angreb. Blandt de forskellige potentielle aktører betragtes lande uden for EU og statsfinansierede grupper som de groveste og mest tilbøjelige til at angribe 5G-net.

- På baggrund af den øgede eksponering for angreb, der skyldes leverandører, vil den enkelte leverandørs risikoprofil blive særlig vigtig, herunder sandsynligheden for, at leverandøren udsættes for interferens fra et ikke-EU-land.

- Øget risici som følge af større afhængighed af leverandører: En stor afhængighed af en enkelt leverandør øger risikoen for en potentiel forsyningsafbrydelse, f.eks. hvis virksomheden går ned, og det forværrer også konsekvenserne heraf. Det forværrer samtidig de mulige konsekvenser af svagheder eller sårbarheder og af deres mulige udnyttelse af trusselsaktører, især når afhængigheden vedrører en leverandør, der udgør en høj risiko.

- Trusler mod nettenes tilgængelighed og integritet vil blive et stort sikkerhedsproblem: Eftersom 5G-net ventes at blive rygraden i mange kritiske It-applikationer, vil nettenes integritet og tilgængelighed blive vigtige nationale sikkerhedsspørgsmål og en stor sikkerhedsmæssig udfordring set ud fra et EU-perspektiv. Dertil kommer spørgsmål som fortrolighed og trusler mod privatlivets fred.

Sammen skaber disse udfordringer et nyt sikkerhedsparadigme, der gør det nødvendigt at revurdere den nuværende politiske og sikkerhedsmæssige ramme, der gælder for sektoren og dens økosystem. Det er også vigtigt, at medlemsstaterne træffer de nødvendige afbødende foranstaltninger.

Hele rapporten kan downloades fra pressemeddelelsen:

https://ec.europa.eu/commission/presscorner/detail/da/IP_19_6049

NOTITS TIL FOLKETINGETS EUROPAUDVALG

EU’s risikovurdering af cybersikkerheden i 5G netværk

Hovedelementerne i risikovurderingen er:

– Med 5G forøges angrebsfladen og antallet af mulige angrebspunkter på mellem langt sigt, idet funktionaliteten i nettet gradvist decentraliseres sammenlignet med de nuværende mobilnetværk, hvor kernefunktionaliteten i vid udstrækning er centraliseret.

– 5G består i større grad af mange forskellige softwarepakker, hvorfor udviklings- og op-dateringsprocesser giver anledning til forøget risiko for konfigurationsfejl.

– De nye teknologiske egenskaber i 5G vil forøge mobiloperatørernes afhængighed af under leverandører og øge den sikkerhedsmæssige betydning af forsyningskæden.

– Markedet for teleudstyr udgøres hovedsageligt af en håndfuld globale leverandører. Det øger samlet set sårbarhederne.

– Forsyningskæden kan være særligt sårbar, når der er tale om leverandører under påvirkning af ikke-EU-stater.

25. november 2019.

https://www.ft.dk/samling/20191/almdel/UPN/bilag/51/2116736/index.htm

Rapport: 5G-nettet øger sårbarheden over for cybertrusler.

Når 5G-netværket rulles ud, bliver sårbarheden overfor cyberangreb større, advarer Center for Cybersikkerhed.

Truslen fra hackere og organiserede kriminelle grupper vil være meget høj i Danmark under 5G-netværket, der ventes udrullet de kommende år, lyder advarslen i en dansk risikovurdering af 5G-netværket af Center for Cybersikkerhed.

29. nov. 2019.

https://www.dr.dk/nyheder/politik/rapport-5g-nettet-oger-sarbarheden-over-cybertrusler

https://borsen.dk/nyheder/generelt/rapport-5g-nettet-oeger-saarbarheden-over-for-cybertrusler-1b2di

Center for Cybersikkerhed

Trusselvurderinger

“Forsvarets Eterretningstjeneste vurderer, at danske myndigheder og virksomheder er truet af en omfattende og voksende spionage via internettet. Truslen kommer især fra statsstøttede aktører, der udfører spionage med henblik på at bruge informationer til at understøtte deres egen økonomiske, militære og samfundsmæssige udvikling. Den teknologiske udvikling gør, at cybertruslen er meget dynamisk. Dette stiller store krav til detekionsevne, sikkerhedsforanstaltninger og beredskab.“

“Det stigende antal IoT-enheder kan føre til flere og mere alvorlige cyberangreb

Der ses i disse år en stor stigning i antallet af enheder, der ikke traditionelt har været forbundet til internettet, som nu kobles på. Nogle estimater anslår, at der inden 2020 vil være mere end 20 mia. nye enheder koblet på internettet, og andre estimater er langt højere. Der er tale om alt fra køleskabe til store industrielle kontrolsystemer, som kobles på internettet.

Der er flere risici forbundet med det stigende antal IoT-enheder, som kobles på internettet, og IoT-enheder anslås allerede nu at være blandt den type af enheder på internettet, der bliver udsat for flest cyberangreb.

Et cyberangreb på en IoT-enhed kan påvirke enhedens funktion eller medføre en kompromittering af det netværk, som enheden er installeret i. Målet er ofte at installere malware på enheden, som gør det muligt for angriberen at fjernstyre den, så den kan udnyttes i andre cyberangreb. Kompromitterede IoT-enheder har typisk været brugt som led i overbelastningsangreb, hvor angriberen retter et meget stort antal enheders netværkstrafik mod en server og derved forsager et nedbrud.

IoT-enheder er ofte sårbare, fordi de bliver udviklet med et specifikt formål for øje, og de netværksfunktioner, som gør det muligt for enheden at kommunikere via internettet, er kun sekundære funktionaliteter. Derfor har enhederne ofte en utilstrækkelig netværkssikkerhed sammenlignet med traditionelt it-udstyr, der er udviklet med henblik på at blive koblet på internettet. Derudover er mange IoT-enheder ikke designet til at kunne modtage sikkerhedsopdateringer. Det betyder, at de sårbarheder, der bliver opdaget i produktets levetid, ikke kan rettes og derfor kan udnyttes af hackere, så længe produktet er i brug. Det er især et problem for IoT-enheder, der er designet til at kunne fungere i flere år uden menneskelig indblanding.”

Trusselvurderingerne kan findes her:

https://fe-ddis.dk/cfcs/publikationer/trusselsvurderinger/Pages/default.aspx

Forsker: 5G har hastigheden, men ikke sikkerheden til kritisk infrastruktur

DEBAT: Angrebsfladen for ondsindede jamming-angreb bliver større med 5G. Derfor skal vi være varsomme med at benytte 5G inden for kritiske områder, mener Birger Andersen, professor ved DTU Diplom.

https://www.altinget.dk/digital/artikel/forsker-5g-har-hastigheden-men-ikke-sikkerheden-til-kritisk-infrastruktur

Cyberkriminalitet: Hackere presser kommunerne: ‘Der er rigtig mange, der bliver ramt hele tiden’

Mens it-folk i Faaborg-Midtfyn Kommune ryddede op efter et verdensomspændende hackerangreb, opdagede de endnu et angreb mod kommunens systemer, skriver DR. (1)

De it-kriminelle kan gøre stor skade, hvis deres angreb mod kommunerne lykkes, fortæller professor i cybersikkerhed Jens Myrup Pedersen fra Aalborg Universitet.

“For det første risikerer kommunerne at miste penge gennem svindel. For det andet risikerer de, at deres systemer bliver lagt ned, så de ikke kan yde den service til borgerne, som de skulle yde. Og for det tredje risikerer de, at der går persondata tabt, som falder i de forkerte hænder,” siger han.

Ifølge Thomas Lund-Sørensen fra Center for Cybersikkerhed bør kommunerne såvel som andre myndigheder tage truslen fra cyberangreb alvorligt.

Han påpeger, at det i dag er et vilkår at være udsat for cybertrusler, hvis man har nogen form for digitalt netværk.“Lige såvel som vi beskytter os mod skybrud meget mere, end vi har gjort tidligere, er der nu behov for at beskytte sig mod cyberkriminalitet meget mere, end vi har gjort tidligere”, siger Thomas Lund-Sørensen.

Ifølge FN-agenturet International Telecommunication Union (ITU), ligger Danmark på en 32. plads, når det gælder cybersikkerhed. (2)

Kilder:

1) https://www.dr.dk/nyheder/politik/kommunalvalg/hackere-presser-kommunerne-der-er-rigtig-mange-der-bliver-ramt-hele

2) https://www.itu.int/epublications/publication/global-cybersecurity-index-2020/en/

Datatilsynet

Besparelser hos Datatilsynet

Regeringen ønsker nu, at skære ned for Datatilsynets muligheder for at afsløre og føre tilsyn med uregelmæssigheder og ulovlig databehandling, som f.eks. Cromebook skandalen.

Tankevækkende

Politikerne har fået et tilsyn, der laver deres arbejde og håndhæver loven, hvilket vi så i forhold til CromeBook-sagen.

Det var åbenbart ikke meningen, så vi må hellere skære ned på bevillingen og fyre i hvert fald fem ansatte. Så kan de lære det……

Kilde:

https://itwatch.dk/ITNyt/Politik/article14360815.ece

Hvordan sikrer vi os?

National computersikkerhedsdag – 30. november 2022

National Computer Security Day kræver vores opmærksomhed hver 30. november, fordi cybersikkerhed påvirker alt fra, hvor vi banker, og hvordan vi bruger vores penge, hvem vi vælger til offentlige embeder. Vi ønsker bestemt ikke en gentagelse af MyDoom, den værste e-mail-virus i historien, som forårsagede skader for $38,5 milliarder. Den blev opdaget første gang i januar 2004. Lad os blive uddannet i at forblive sikre online! Morris ormen blev opdaget i 1988 Den 2. november 1988 afslørede forskere fra Cornell University en ukendt virus, der lurede i deres computersystemer. Inden for fire timer efter opdagelsen invaderede “Morris-ormen” -virussen flere andre universitetssystemer samt ARPANET, en tidlig version af nutidens internet.

Seks dage senere anbefalede to computereksperter hos US Defense Advanced Research Projects Agency (DARPA) at samle et “National Computer Infection Action Team” (NCAT) for at reagere 24/7 på denne slags angreb. Den 14. november oprettede Software Engineering Institute (SEI), et forskningscenter forbundet med Carnegie Mellon University, Computer Emergency Response Team (CERT). Den nationale computersikkerhedsdag I 1988 blev National Computer Security Day lanceret som en måde at øge bevidstheden om cyberkriminalitet og vira. Ifølge en “Networld” artikel fra 2004, “blev den 30. november valgt til CSD, for at øge opmærksomheden på computersikkerhed i feriesæsonen – hvor folk typisk er mere fokuserede på den travle shopping end at forhindre sikkerhedstrusler.” SÅDAN BRUGES NATIONAL COMPUTER SECURITY DAY

- Opret en stærk adgangskode Heldigt for dig, vi har nogle tips. I computersikkerhed betyder længden noget. Adgangskoder, der er 6 tegn, er lettere at hacke, især hvis de kun består af små bogstaver. For at øge din adgangskode skal du væve en kombination på 9 tegn af store bogstaver, symboler og tal. Endelig skal du undgå at bruge den samme adgangskode til hver konto.

- Opdater software til beskyttelse mod spyware og malware Først skal du kontrollere, om dit operativsystem er opdateret. Hvis det er angivet, skal du opdatere din beskyttelsessoftware. Kør en scanning, og glem ikke at invitere dine andre enheder til festen. Telefoner og tablets er også store sikkerhedsrisici, så vær flittig.

- Krypter og sikkerhedskopier dine data Krypter dine data for at skabe den mest hjernevridende af alle brainteasere. Men husk dette: selv den bedste hjernevrider kan knækkes. Derfor er det stadig vigtigt at sikkerhedskopiere dine oplysninger i enten skyen eller en ekstern harddisk. (Bare sørg for, at alt forbliver krypteret.)

Læs mere her:

https://nationaltoday.com/national-computer-security-day/

Den digitale verden skal politiseres

Det er ikke et bredt ‘vi’, der har skabt den digitale udvikling her til lands. Den er tværtimod blevet trukket ned over hovedet på os af små bobler af professionelle bag lukkede døre i styrelser, ministerier og private selskaber.

Det skriver Mikkel Vinther og Tomas Vlk, Kritik Digital i deres kommentar i Ræson den 25. november 2022. Fra artiklen:

“På den ene side har vi staten, der med automatiserede selvbetjeningsløsninger har effektiviseret store dele af den offentlige sektor med digitalisering, der fungerer rigtig godt, hvis du har eller kender en person med gode digitale kompetencer. Har du ikke den slags kompetencer, er du tabt. Her forestiller vi os, at staten har haft en betragtelig besparelse – det er vel derfor, man effektiviserer – og således har staten som institution altså gevinst ved digitaliseringen. Beslutningen herom er bare ikke truffet af befolkningen. Folketinget har ikke initieret, behandlet og vedtaget MitID, Digital Post-løsninger og Sundhedsportalen. Det er besluttet i Digitaliseringsstyrelsen, der bor i Finansministeriet, helt uden for offentlighedens opmærksomhed. Digitaliseringsstyrelsen er altså en sådan boble af professionelle, der træffer beslutninger om millioner af danskeres hverdag. Den slags beslutninger vil vi definere som politiske.”

Over de sidste mange år er giganternes indtjening kun steget, blandt andet fordi hele statssystemer som det danske omfavner den ’gratis’ eller billige og effektive teknologi

“På den anden side har vi tech-platformene. Over de sidste mange år er giganternes indtjening kun steget, blandt andet fordi hele statssystemer som det danske omfavner den ’gratis’ eller billige og effektive teknologi. Derfor har man i kommuner kunnet lave Chromebook-aftaler med giganten Google, som har sat sine service-priser under markedsprisen, fordi de ved, at de kan tjene flere penge i det lange løb ved at blive skolebørnenes mest velkendte platform – alt imens børnenes data høstes til selskabets gevinst. På den måde sparer kommunen penge, sætter flueben ved effektivisering, og tech-platformene øger profitten. Den slags beslutninger vil vi også definere som politiske.”

“Staten og tech-platformene har altså indtil nu haft gevinst ved ikke at politisere den digitale verdens udfordringer og løsninger. Konsekvenserne rammer borgerne.”

Tre overordnede anbefalinger

De har tre overordnede anbefalinger til politiske tiltag, der er oplagte at tage fat i lige nu:

1. Træk digitaliseringen ind i Folketinget. Både den offentlige digitalisering og den kommercielle, digitale verdens uønskede konsekvenser på vores samfund kan vi diskutere politisk på højeste niveau.

2. Etablér et Digitaliseringsministerium. I øjeblikket er offentlig digitalisering og forsøg på kontrol af techgiganterne splittet op mellem Finansministeriet, Erhvervsministeriet og Kulturministeriet. Desuden agerer en ‘tech-ambassadør’ Danmarks ansigt udadtil på området internationalt, hvilket i vores vurdering er den ultimative embedsliggørelse af området.

3. Aktivér civilsamfundet i den digitale debat. Statslige organer som Digitaliseringsrådet og Dataetisk Råd må skabe rammerne for folkelig politikudvikling og aktivere civilsamfundets stærke aktører. Politiske ideer kommer i høj grad fra NGO’er og borgergrupper, så hvis vi ønsker gennemtænkt og innovativ samfundsopbygning i den digitale verden, må statsinstitutionerne pleje idéernes vækstlag.

Læs hele artiklen her:

https://www.raeson.dk/2022/vinther-og-vlk-den-digitale-verden-skal-politiseres/

Læs mere her:

https://nejtil5g.dk/retten-til-et-analogt-liv/

Vores privatliv er kompromitteret. Vores personlige data er ikke beskyttet mod datalækager og sikkerhedsbrud, selv om de er gemt i store virksomheder.

Eksempler:

- De personlige oplysninger om over 500 millioner Facebook-brugere er blevet offentliggjort i et hackerforum på lavt niveau (2021). De omfatter telefonnumre, fulde navn, adresser, adresser, e-mailadresser og biografiske oplysninger. Sikkerhedsforskere siger, at hackere kan bruge dataene til at udgive sig for at udgive sig for at være andre personer og begå svindel.

- Personlige data for 700 millioner LinkedIn-brugere fra perioden 2020-2021 er blevet høstet og sat til salg på nettet.

- Et tysk forsikringsselskab var målet for et kriminelt cyberangreb i juli 2021. Det lykkedes gerningsmændene at overvinde de høje sikkerhedsstandarder og bl.a. kopiere bankkonti og forretningspartnere fra forsikringskunder og forretningspartnere og offentliggøre dem på det såkaldte Darknet.

Se mere her: https://nejtil5g.dk/truslerne-mod-vores-privatliv/

DTU-professor: 5G bør ikke være fremtidens eneste netværk i Danmark

Hvorfor stjæler de cyberkriminelle personlige data – og hvad skal du gøre, hvis de stjæler dine 🤔Cybersikkerhedseksperten Revi Sen (1) giver i denne artikel fra The Defender nogle nyttige tip til, hvad du bør vide, og hvad du kan gøre, hvis dine personlige data er blevet stjålet. (2)Milliarder af data stjæles verden over hvert år, men hvad sker der med de data, der stjæles?

Destinationen for stjålne data afhænger af, hvem der står bag et databrud. Er datatyvene motiverede til at genere en person eller en organisation, afdække formodede fejl eller at forbedre cybersikkerheden, har de en tendens til at frigive de relevante data til det offentlige domæne.

Gengældelse

Feks. stjal hackere i 2014 stjal hackere bakket op af Nordkorea medarbejderdata fra Sony Pictures Entertainment. Hackerne offentliggjorde derefter e-mails for at gøre virksomheden flov, formentlig som gengældelse for at have frigivet en komedie om et plot om at myrde Nordkoreas leder, Kim Jong Un.

Spionage

Andre gange når data stjæles af nationale regeringer, afsløres eller sælges de ikke. I stedet bruges det til spionage. F.eks. Blev hotelkæden Marriott offer for et databrud i 2018, hvor personlige oplysninger om 500 millioner gæster blev stjålet. De vigtigste mistænkte i denne hændelse var hackere bakket op af den kinesiske regering. En teori er, at den kinesiske regering stjal disse data som en del af en efterretningsindsamlingsindsats for at indsamle oplysninger om amerikanske regeringsembedsmænd og virksomhedsledere.

For det meste handler det om penge

Selvom tyveri af data kan være en national sikkerhedstrussel, handler 86% om penge, og 55% begås af organiserede kriminelle grupper, ifølge Verizons årlige rapport. De stjålne data ender ofte med at blive solgt online på det mørke web.For eksempel tilbød hackere i 2018 mere end 200 millioner poster, der indeholdt personlige oplysninger om kinesiske enkeltpersoner, til salg. Bl.a. oplysninger om 130 millioner kunder i den kinesiske hotelkæde Huazhu Hotels Group.

Salgssteder

Mens det er let at finde salgssteder som Rescator gennem en simpel Google-søgning, kan andre salgssteder på det mørke web kun findes ved hjælp af specielle webbrowsere.Den mest almindelige måde at betale for transaktionen er med bitcoins eller via Western Union. Priserne afhænger af typen af data, efterspørgsel og udbud. For eksempel forårsagede et stort overskud af stjålne personligt identificerbare oplysninger, at prisen faldt fra 4 US $ for information om en person i 2014 til 1$ i 2015.

Hvad bliver de stjålne data brugt til?

Købere bruger de stjålne data på flere måder. (3) Kreditkortnumre og sikkerhedskoder kan bruges til at oprette klonekort til at foretage falske transaktioner. Sociale sikringsnumre, hjemmeadresser, fulde navne, fødselsdatoer og andre personligt identificerbare oplysninger kan bruges til identitetstyveri. For eksempel kan køberen ansøge om lån eller kreditkort under offerets navn og indgive falske selvangivelser.Andre gange købes de stjålne personlige oplysninger af marketingfirmaer eller virksomheder, der specialiserer sig i spam-kampagner. Købere kan også bruge stjålne e-mails i phishing og andre angreb fra social engineering og til at distribuere malware.

Sundhedsdata

I de senere år er sundhedsdata blevet eftertragtede og i nogle tilfælde er motivationen afpresning.Et godt eksempel er tyveri af patientdata fra det finske psykoterapi-praksisfirma Vastaamo. Hackerne brugte oplysningerne, de stjal, til at kræve en løsesum ikke kun fra Vastaamo, men også fra dets patienter. De mailede til patienterne med truslen om at afsløre deres mentale sundhedsregistre, medmindre ofrene betalte en løsesum på 200 euro i bitcoins. Mindst 300 af disse stjålne poster er blevet offentliggjort online, ifølge en rapport fra Associated Press.Stjålne data herunder medicinske eksamensbeviser, medicinske licenser samt forsikringsdokumenter kan også bruges til at skabe en medicinsk baggrund.

Hvornår ved man det, og hvad man skal gøre?

For at minimere risikoen for at få stjålet sine data er det første trin at finde ud af, om dine oplysninger er sat til salg på det mørke web. Du kan bruge websteder som haveibeenpwned og IntelligenceX (4) for at se, om din e-mail er en del af stjålne data. Det kan også være en god ide at abonnere på beskyttelse for identitetstyveri.

Er du blevet et offer for tyveri af data, kan du tage flere skridt for at minimere virkningen: Informer kreditrapporteringsbureauer og andre organisationer, der indsamler data om dig, såsom din sundhedsudbyder, forsikringsselskab, banker og kreditkortselskaber samt skift adgangskoder til dine konti. Anmeld tyveriet til politiet. (5) (6)

Kilder:

1) Ravi Sen er Associate Professor, Management Information Systems, Mays Business School, Texas A&M University

2) https://childrenshealthdefense.org/defender/why-cybercriminals-steal-personal-data-what-to-do/

3) https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/what-do-hackers-do-with-your-stolen-identity

4) a) https://haveibeenpwned.com/ b) https://intelx.io/

5) https://www.tomsguide.com/us/data-breach-to-dos,news-18007.html

6) https://www.borger.dk/internet-og-sikkerhed/Identitetstyveri/Offer-for-identitetstyveri

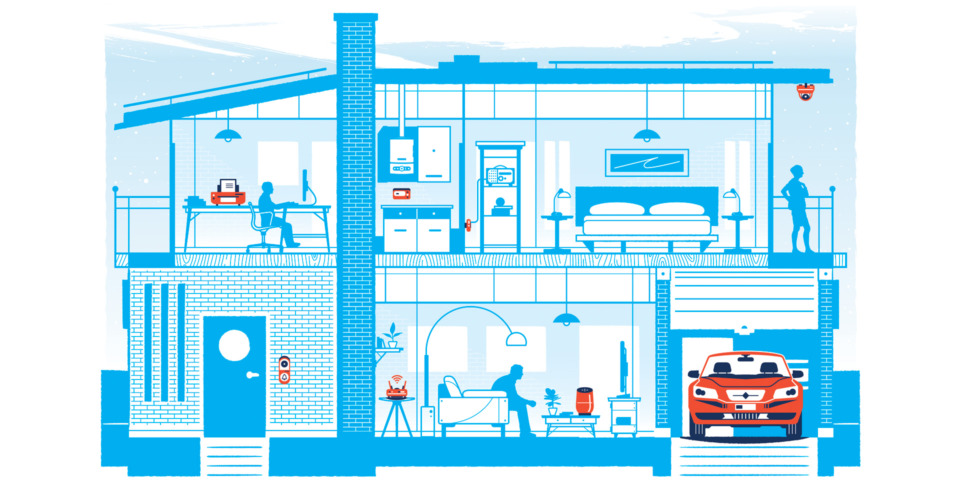

Det handler ikke om, hvorvidt dit Smart Home bliver hacket, men om du kan undgå at blive hacket

Which?, der er Storbritanniens forbruger advokat og en nonprofilt organisation, (1) etablerede deres eget Smart Home, hvor de opdagede at på en enkelt uge, var der mere end 12.000 forsøg på at hacke de installerede smart Devices. Sårbarheden over for cyberangreb vokser, med den hastige stigning i antallet af enheder, der bliver forbundet via Internet of Things (IoT) og ikke bare i folks hjem.

Smart Homes og hacking

Which? havde skabt et falsk Smart Home (2) med en lang række af originalt forbrugerudstyr, fra fjernsyn til termostater til smarte sikkerhedssystemer og endda en smart elkedel – det hele tilsluttet internettet.

Umiddelbart efter forsøgets start forsøgte en sand storm af cyberkriminelle og andre ukendte aktører med at bryde ind i enhederne. På et tidspunkt var der 14 forsøg på hacking hver eneste time.

Laboratoriet startede op i maj 2021 – på den første testuge fandt Which? 1.017 unikke scanninger eller forsøg på hacking fra hele verden, hvoraf mindst 66 var til ondsindede formål. I løbet af den travleste testuge fandt man 12.807 unikke angrebsforsøg mod de samlede enheder.

Hvor kommer hackerne fra?

Forsøgene på at hacke kom fra hele verden, men langt de fleste synes at stamme fra USA, Indien, Rusland, Holland og Kina. Faktisk skjuler hackerne ofte deres placering ved hjælp af andre hackede enheder eller endda via et netværk af kompromitterede computere kendt som et botnet.

Hvorfor?

Der kan være forskellige årsager til forsøgene på at hacke, herunder ransomware, datatyveri, overvågning og mere. Which? vurderede dog, at 97% af alle angreb mod de smarte enheder var for at tilføje dem til Mirai, et stort botnet, der leder efter usikre enheder, såsom routere, trådløse kameraer og tilsluttede printere, der kommer online.

Hvilke produkter?

Mens de fleste produkter kunne afværge angrebene, blev et ieGeek -sikkerhedskamera fra Amazon hacket, og en ukendt hacker brugte det til at spionere med. En printer fra Epson var overraskende nok også blandt en af de mest attraktive enhed for svindlerne. Et Yale-sikkerhedssystem og et Samsung smart-tv, var ligeledes mål for hackerne, men tilstedeværelsen af en lidt stærkere og unik standard adgangskode kunne afværge angrebene.

Selvom det var chokerende at se, skriver Whick?, hvor mange hackingsforsøg der blev opdaget i ‘det smarte hjem’, var det alligevel betryggende at se, hvor mange af dem der mislykkedes.

Lovgivning

Den britiske regering har annonceret, at den vil indføre en lov om produktsikkerhed og telekommunikationsinfrastruktur, der har til formål at regulere usikre tilsluttede produkter. Det bliver et lovkrav for alle virksomheder, der producerer eller sælger smart devices i Storbritannien, at de skal opfylde en grundlæggende sikkerhedsstandard.

En rapport udgivet af brancheorganisationen DigitalEurope den 8. sept. 2021 understreger manglen på grundlæggende krav cybersikkerhed samt angiver, at de eksisterende regler er utilstrækkelige. (3) Man opfordrede til en horisontal regulering, da EU arbejder på at opdatere sin lovgivning vedr. cybersikkerhed.

Hvad kan du selv gøre?

Der er nogle enkle trin, man kan gøre for at forbedre sikkerheden i hjemmet.

- Skift standardadgangskoder: En svag standardadgangskode er den letteste måde for en enhed at blive hacket på. Skift altid enhver adgangskode, der følger med det produkt, du køber eller allerede ejer.

- Aktiver al sikkerhed: Brug lidt tid på at se, hvilke sikkerhedsfunktioner der er tilgængelige i manualen eller app indstillingerne. Hvis tofaktor autentificering er tilgængelig, skal du bruge den, da den bedre kan beskytte din konto.

- Kør opdateringer: Installer altid eventuelle sikkerhedsopdateringer til produktet eller appen, så du har den seneste beskyttelse. I henhold til den nye engelske lov skal producenterne fortælle dig, hvor længe dit produkt vil blive understøttet med sådanne opdateringer, når du køber det.

- Vær på vagt over for phishing: Nogle smart devices kan udnyttes eksternt blot med en phishing besked, hvorefter en hacker kan kompromittere enheden fuldt ud. Så vær altid opmærksom på alle phishing meddelelser, der sendes til dig via tekst eller e-mail.

- Giv det tilbage til forhandleren: Hvis du mener, at et smart produkt, som du ejer, er usikkert, kan du prøve at returnere det til forhandleren mod en refusion.

Kilder:

1) https://www.which.co.uk/

2) https://www.which.co.uk/news/2021/07/how-the-smart-home-could-be-at-risk-from-hackers/

3) https://www.euractiv.com/section/cybersecurity/news/internet-of-things-is-missing-horizontal-cybersecurity-standards/

Den Europæiske Unions Agentur for Cybersikkerhed, ENISA

Den Europæiske Unions Agentur for Cybersikkerhed, ENISA, er Unionens agentur dedikeret til at opnå et højt fælles niveau af cybersikkerhed i hele Europa. Etableret i 2004 og styrket af EU’s cybersikkerhedslov bidrager Den Europæiske Unions Agentur for Cybersikkerhed til EU’s cyberpolitik, øger troværdigheden af IKT-produkter, -tjenester og -processer med cybersikkerhedscertificeringsordninger, samarbejder med medlemsstater og EU-organer og hjælper Europa med at forberede sig til morgendagens cyberudfordringer. Gennem videndeling, kapacitetsopbygning og bevidstgørelse arbejder agenturet sammen med sine nøgleinteressenter for at styrke tilliden til den forbundne økonomi, for at øge modstandskraften i EU’s infrastruktur og i sidste ende holde Europas samfund og borgere digitalt sikre.. Mere information om ENISA og dets arbejde kan findes på www.enisa.europa.eu

ENISA Trussel Landskab 2021

Dette er den niende udgave af ENISA Threat Landscape (ETL) rapport, en årlig rapport om status for cybersikkerhed trussel landskab, der identificerer primære trusler, store tendenser observeret med hensyn til trusler, trussel aktører og angreb teknikker, og beskriver også relevante afbødende foranstaltninger. I processen med konstant at forbedre vores metode til udvikling af trusselslandskaber er dette års arbejde blevet støttet af en nyligt formateret ENISA ad hoc-arbejdsgruppe om cybersikkerhedstrusselslandskaber (CTL). I denne rapport diskuterer vi de første 8 cybersikkerhedstrusselskategorier. Trusler i forsyningskæden, den 9. kategori, blev analyseret i detaljer i en særlig ENISA-rapport.

https://www.enisa.europa.eu/publications/enisa-threat-landscape-2021

Guideline on Security Measures under the EECC:

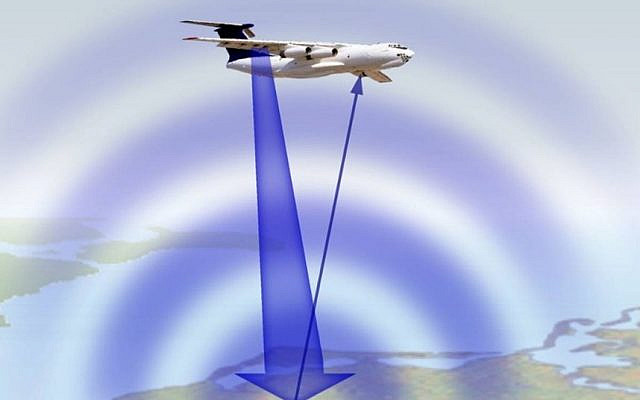

Flysikkerhed

EU vil nu tillade, at du kan ringe og streame fra flyet med 5G

Europa-Kommissionen har vedtaget, at flyselskaber skal kunne levere 5G-teknologi om bord på fly sammen med langsommere mobildata. (1)

Det betyder, at flypassagerer ikke længere vil være forpligtet til at sætte deres telefon i flytilstand – selvom detaljerne om, hvordan det vil blive implementeret, er uklare. Det muliggør opkald såvel som datatunge apps, der streamer musik og video. Fristen for medlemsstaterne til at stille 5G-frekvensbåndene til rådighed for fly er 30. juni 2023.

Det skriver BBC News på baggrund af EU kommissionens pressehjørne offentliggjort den 24. nov. 2022 . (2)

Af hensyn til væksten i europæiske virksomheder

Thierry Breton, EU-kommissær for det indre marked, udtaler, at planen vil “muliggøre innovative tjenester for mennesker” og hjælpe europæiske virksomheder med at vokse.

Endnu en gang er det væksten, der driver værket og ikke forsigtighedsprincipper eller hensyn til menneskers sundhed og velvære.

Læs om den nye forskningsrapport om EU’s prioriteringer her:

https://nejtil5g.dk/den-europaeiske-union-prioriterer-oekonomi-frem-for-sundhed-i-udrulningen-af-radiofrekvensteknologier/

Hvad med interferensen?

I USA er der bekymring for, at 5G-frekvenser kunne forstyrre flyvninger og endda potentielt føre til fejlagtige højdemålinger.

“Der er meget mindre udsigt til interferens,” fortalte Dai Whittingham, administrerende direktør for UK Flight Safety Committee, “Vi har et andet sæt frekvenser til 5G, og der er lavere energiindstillinger end dem, der er tilladt i USA.”

“Den rejsende offentlighed ønsker 5G. Tilsynsmyndighederne vil åbne op for muligheden, men det vil ske skridtvis, for at sikre, at hvad de gør, er sikkert.”

Mobiltelefonernes flytilstand har været historisk vigtig på grund af manglende viden om, hvordan de mobile enheder kunne forstyrre de automatiske flyvekontrolsystemer.

Det har dog i nogle år været muligt at få wi-fi om bord på nogle fly, dog med en lidt langsom hastighed.

5G tjenesten skal leveres i flykabinen ved hjælp af et specielt netværksudstyr, den såkaldte ‘pico-celle’, til at forbinde brugerne og route opkald, tekster og data, typisk via et satellitnetværk, mellem flyet og det jordbaserede mobilnetværk.

5G og vejtransporten

Kommissionen ændrede også en gennemførelsesafgørelse om 5 GHz-frekvensbånd, som stiller frekvensbåndene til rådighed for Wi-Fi inden for vejtransport, f.eks. i biler og busser. Den ændrede beslutning lægger grunden til innovationer i bilindustrien og potentielt til Metaverse-applikationer. I henhold til ændringen af gennemførelsesafgørelsen stiller medlemsstaterne 5 GHz-frekvensbåndene til rådighed for brug ombord på vejkøretøjer så tidligt som muligt og senest den 30. juni 2023. (1)

Kilder:

1) https://ec.europa.eu/commission/presscorner/detail/en/mex_22_7152

2) https://www.bbc.com/news/technology-63786591

Mere om EU og 5G:

Europas digitale fremtid i støbeskeen

https://digital-strategy.ec.europa.eu/en/policies/5g

Den nye forskningsrapport: Den Europæiske Union prioriterer økonomi frem for sundhed i udrulningen af radiofrekvensteknologier

https://nejtil5g.dk/den-europaeiske-union-prioriterer-oekonomi-frem-for-sundhed-i-udrulningen-af-radiofrekvensteknologier/

Læs også:

Er det umagen værd at udvikle 5G:

https://nejtil5g.dk/er-det-umagen-vaerd-at-udvikle-5g/

5G netværket udgør fortsat en stor risiko for flysikkerheden

Federal Aviation Administration (FAA) ønsker, at den amerikanske tilsynsmyndighed for telekommunikation sikrer en udsættelse af nogle 5G C-Band transmissioner fra mindre operatører. (1)

Risikoen er velkendt

Tilbage i 2020 advarede en hvidbog fra RTCA, et privat-offentligt luftfartspartnerskab der rådgiver Federal Aviation Administration, om, at 5G-teknologien kan udgøre en “stor risiko … for skadelig interferens” for radaren på forretningsfly og andre civile fly. (2)

Bekymringer om, at 5G-tjenesten kan forstyrre flyhøjdemålere, som giver data om et flys højde over jorden og er afgørende for landing i dårligt vejr. Det førte tidligere i år til forstyrrelser i nogle amerikanske lufthavne.

Flyaflysninger

Flyselskabernes administrerende direktører havde den 17. januar advaret om en forestående “katastrofal” luftfartskrise, der kunne sætte en stopper for næsten al flytrafik på grund af 5G-udrulningen. En aftale, der blev indgået kort før en januar-deadline, forhindrede dog ikke snesevis af udenlandske luftfartsselskaber i at aflyse internationale flyvninger til USA, hvilket satte det amerikanske reguleringssystem i et grimt lys. (3)

Flere advarsler

I et tidligere urapporteret brev dateret den 21. oktober citerede Nolen industridata, der fastslår, at “luftfartssikkerheden ville blive kompromitteret, hvis den amerikanske regering ikke kodificerer visse yderligere driftsbegrænsninger i 5G C-Band-miljøet.”

Nolens brev advarer om, at uden et FCC mandat til afbødningerne “ville FAA være tvunget til at tage øjeblikkelige skridt for at sikre sikkerheden for den rejsende offentlighed, hvilket øger sandsynligheden for flyafbrydelser i hele USA.”

Den fungerende FAA-administrator, Billy Nolen, sagde, at agenturet ønsker, at Federal Communications Commission (FCC) skal give mandat til frivillige afhjælpninger, som AT&T (TN) og Verizon blev enige om tidligere på året, der gav mandat til 19 mindre telekommunikations- og andre frekvensholdere.

Eftermonterede radiofrekvensfiltre hindrer ikke interferens

I juni blev Verizon og AT&T frivilligt enige om at udskyde noget C-Band 5G-brug indtil juli 2023, da luftfartsselskaber arbejder på at eftermontere fly for at sikre, at de ikke vil blive udsat for interferens. (4)

Af Nolens brev fremgår det, at “luftfartsindustrien er aggressivt i gang med at eftermontere de nuværende amerikanske indenlandske og internationale flåder, der flyver i USA” med radiofrekvensfiltre. Men det tilføjede “data indikerer, at selv eftermonterede fly ville være modtagelige for interferens, hvis rapporten og ordren ikke ændres, hvilket resulterer i fornyede bekymringer om usikker interferens.”

Det er stadig uklart, om FCC med fire medlemmer har bemyndigelse til med tilbagevirkende kraft at pålægge betingelser for virksomheder, der købte frekvenser på auktion, eller om de ville have stemmeret til at foretage ændringer.

Kilder:

1) https://www.reuters.com/business/aerospace-defense/exclusive-faa-sees-aviation-safety-risks-without-us-telecom-agency-mandate-2022-10-25/

2) https://www.rtca.org/news/rtca-announces-new-white-paper-on-5g-interference-impact-on-radar-altimeter-operations/

3) https://www.reuters.com/business/aerospace-defense/airlines-scramble-rejig-schedules-amid-us-5g-rollout-concerns-2022-01-18/

4) https://www.reuters.com/technology/verizon-att-agree-some-c-band-aviation-protections-until-mid-2023-2022-06-17/

Teleindustriens magt. En amerikansk fortælling med klangbund i resten af verden

Flyselskaber annullerer flyvninger forud for amerikanske lancering af 5G.

Tekst David Wedege:

Teleindustriens magt. En amerikansk fortælling med klangbund i resten af verden.

Først sagde regeringens føderale forskningsenhed Det Nationale Toksikologiprogram: Man kan ingenlunde gå ud fra, at ikke-ioniserende stråling, herunder 5G, er sikkert for menneskers sundhed uden tilstrækkelig forskning (som ikke er udført).

Telestyrelsen FCC’s svar: 5G er sikkert.

Senere protesterede den nationale vejrovervågningstjeneste NOAA: Ibrugtagning af 5G-frekvensbåndet 26 GHz truer vejrovervågningsteknologien. Vores vejrovervågning kan blive bombet 50 år tilbage.

FCC’s svar: Nej det kan ej.

Så blev det luftfartssektoren: Frekvensbåndet 3,7-3,9 GHz (red. ikke anvendt i Europa) kan forstyrre radiokontakten ved start og landing. 5G-frekvensbåndet i Nordamerika truer flysikkerheden.

FCC’s svar: Nej det gør ej.

Så kom piloternes fagforening: Prøvligeoghørher. Vores eneste interesse er flyvesikkerheden og intet andet. Bliver 5G sat i drift, så flyver vi ikke, basta. Ingen flyvestart uden os.

FCC’s svar: Okay, hvad siger I til en frizone rundt om lufthavne á 3 kilometers radius?

Nu: Udenlandske fly truer med ikke at flyve til og fra USA. Men hvad så med sundhedsperspektivet?

Kilder:

https://www.wsj.com/articles/at-t-will-avoid-airports-with-new-5g-service-to-prevent-flight-delays-11642528372

Opklarende videoklip fra WION:

5G har ført til en større forstyrrelse i luftfarten. Adskillige flyvninger til Amerika blev aflyst – efter flyselskaber advarede om en “katastrofal forstyrrelse” på grund af 5G-udrulningen. Er 5G farligt for fly? Palki Sharma har svarene.

https://www.youtube.com/watch?v=AWsb13weuPI

Just why is the 5G roll out in trouble in the USA:

https://blogs.timesofisrael.com/just-why-is-the-5g-roll-out-in-trouble-in-the-usa/

IT og folkeskolen

Ingeniørforeningen: Chromebook-sagen viser, at myndighederne har sovet i timen 🤨

Mange folkeskoler og andre offentlige myndigheder ligger, som de har redt, når de har valgt at engagere sig så tæt med amerikanske Tech virksomheder som Google og Microsoft fremfor at tænke i mere bæredygtige og uafhængige løsninger.

“Problematikken om behandling af persondata har været kendt i årevis, og Google leverer jo ikke billige Chromebooks til danske folkeskoler af ren velgørenhed. De gør det for at få en fremtrædende placering i børn og unges bevidsthed, så de tidligt lærer Googles løsninger at kende, mens Google høster både klik og data fra danske børn. Men der findes jo alternativer”, siger Kåre Løvgren og peger på Tyskland som et eksempel på bæredygtige og GDPR-ansvarlige it-løsninger.

”Her og nu handler det om at minimere de data, man lægger op i skyen. Det gælder faktisk for alle offentlige myndigheder, at de skal tænke i en bedre anvendelse af cloud, som man i dag hovedløst lægger hvad som helst op i. For eksempel er det som oftest slet ikke nødvendigt at gemme alle data med CPR-nummer for at løse en opgave, men det gør de fleste myndigheder alligevel.”

Det skriver Folkeskolen den 12. aug. med henvisning til en pressemeddelelse fra Ingeniørforeningen:

https://www.folkeskolen.dk/helsingor-kommune-it/ingeniorforeningen-chromebook-sag-viser-at-myndighederne-har-sovet-i-timen/4668935

De kommunale IT-konsulenter har svært ved at forstå privatlivsproblemerne med børns data i Google-system 😟

Sociolog Tomas Vlk satte sig for at undersøge de ansvarlige it-konsulenters rationaler og overvejelser. (1)

Hans konklusion:

“Fokus er, at man skal beskytte mod hackere og andre udefrakommende, og beskytte brugerne af systemet mod deres egen fejlbarlighed. De har slet ikke forestillet sig, at softwaren kunne stjæle fra os. Det er en menneske-centrisk forestilling, at data er noget mennesker bevidst skaber og kan forbryde sig mod eller stjæle.” Og han tilføjer:

“De havde slet ikke blik for at et system, uden at vi ved det, bruger alle mulige trackere og skjulte måder at gemme oplysninger om os på.”

Sikkerhedsforståelse er for længst forældet

“Deres antagelse er problematisk, fordi det slet ikke er der, vores teknologi er nu. Der sker et brud omkring årtusindskiftet, hvor Google finder ud af, at de skal kombinere datapunkter for at skabe en anden slags værdi, så it-konsulenternes sikkerhedsforståelse hører til dengang, hvor vi havde vores egne computere i EDB-rummet, og det flugter slet ikke med nutiden og den nyeste Schrems-afgørelse.”

Kun tre ud af 98 kommuner kan holde data helt for sig selv

Ifølge et nyt GDPR-værktøj har både kommuner og staten mere end vanskeligt ved at beskytte borgernes data mod overførsel til tredjelande. Det er dybt problematisk.

Schrems II-dommen

Dommen er opkaldt efter aktivisten Max Schreems fra NGO’en ’NOYB’ (None Of Your Business). Dommen tager dybest set udgangspunkt i, at amerikanske efterretningstjenester kan pålægge amerikanske firmaer at gemme data fra europæiske firmaer og aflevere dem – uden at fortælle at de gør det. Konsekvensen er, at den hidtidige aftale om overførsel af data mellem USA og EU, Privacy Shield, ikke længere gælder. Der forhandles om en ny aftale, men det kan have lange udsigter. KL anbefaler selv, at man for nuværende helt forsøger at undgå overførsel til tredjelande, uanset vurderingen af sikkerheden. (2)

Kilder:

1) https://radarmedia.dk/sociolog-it-konsulenters-forstaaelse-for-privatlivsproblemer-med-google-er-som-en-laegmand/

2) https://radarmedia.dk/gdpr-kun-tre-ud-af-98-kommuner-kan-holde-data-helt-for-sig-selv/

Se mere om Google her:

https://nejtil5g.dk/overvaagning/hvordan-google-hjernevasker-boern-kontrollerer-offentlig-politik-og-paavirker-valg/